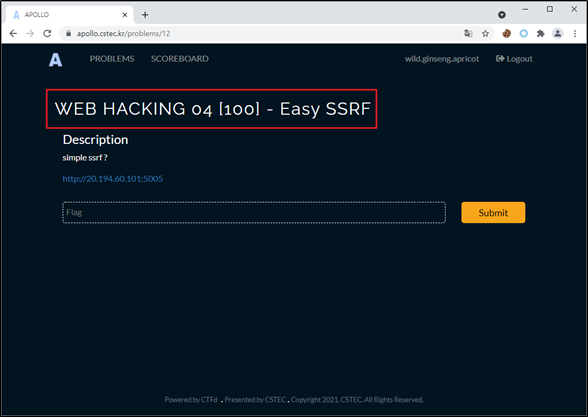

WEB HACKING 04 - Easy SSRF (체험문제)

문제 풀이 (Write up)

2020 CCE 예선 문제 풀이(Write Up) 공유드립니다.

SSRF 취약점을 이용한 Flag 값 추출하는 문제에 대하여 풀이 공유드립니다.

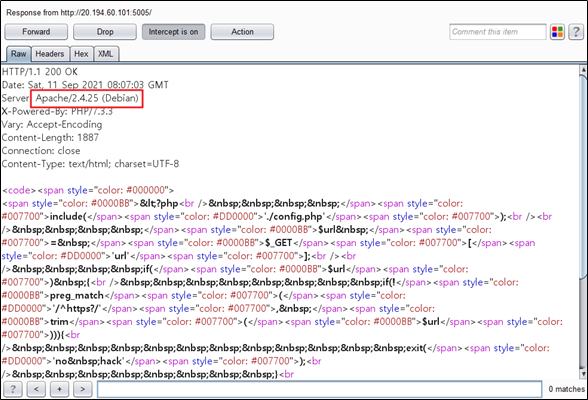

해당 페이지 접근 시 응답 헤더값에 아파치 서버 정보가 노출되는 것을 확인 가능

- 서버 정보: Apache/2.4.25 (Debian)

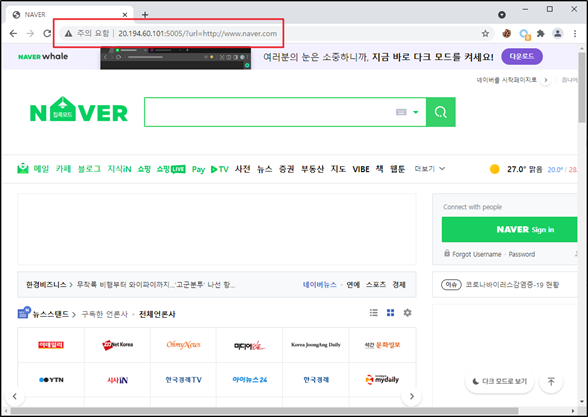

증적을 못찍었지만, 해당 페이지 접근 시 url 파라미터 값이 보여서 Redirect가 발생 가능할 것으로 추정되어, 임의의 사이트인 네이버 주소를 입력 시 Redirect가 된 것을 확인 가능

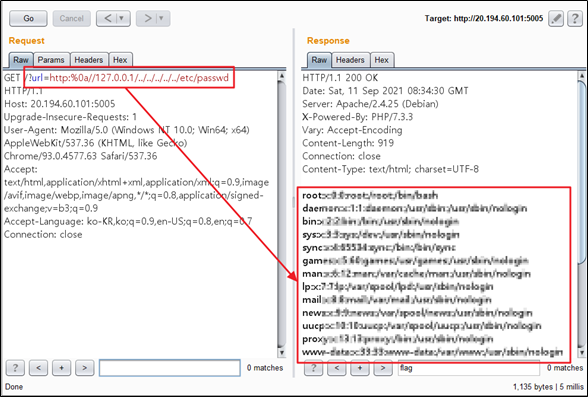

SSRF 취약점을 이용하여 Flag 값을 추출하라고 나와 있기 때문에 파라미터(url)값에 localhost 값을 넣고, 해당 서버가 Apache를 사용중인것을 확인하였기 때문에, 쉽게 접근이 가능한 "/etc/passwd" 파일에 접근을 시도

- 서버 정보는 응답 헤더값에 데비안을 사용하고 있기 때문에 Unix를 사용하고 있는 것을 확인할 수 있습니다.

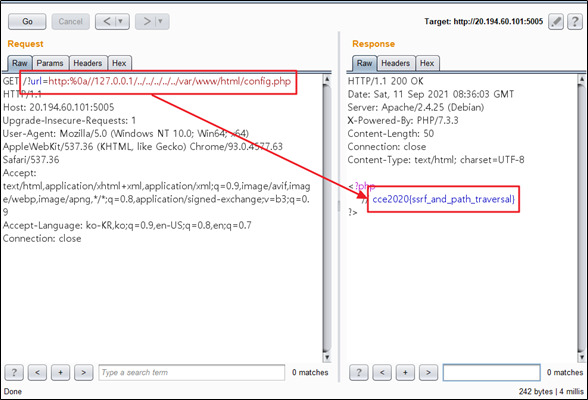

파라미터(url)값에 http라는 문자가 들어가면 안되는 것 같아, 우회하기 위해 %0a를 통하여 "passwd"파일을 호출하게 되었는데, 파일이 호출된 것을 확인 가능

(여기서 너무 막혀서 멘탈이.....)

대회에서 제공해준 정보(config.php)에 접근 시 빈 페이지가 있어서, 혹시나 하고 접근하였는데, 해당 페이지에 Flag값이 숨겨져 있는 것을 확인 가능하였습니다.

(flag.txt, flag, flag.jpg 등 다 접근해보는 삽질이 있었지만, 마지막에 config.php를 제공해준 이유가 있을거 같아 접근해보 았는데, 해당 페이지에 flag값이 숨겨져 있더라고요)