[TryHackMe] Vulnversity Write-Up

Vulnversity (Write-Up)

대상 정보 수집, 웹 앱 공격 및 권한 상승 공격에 대한 문제

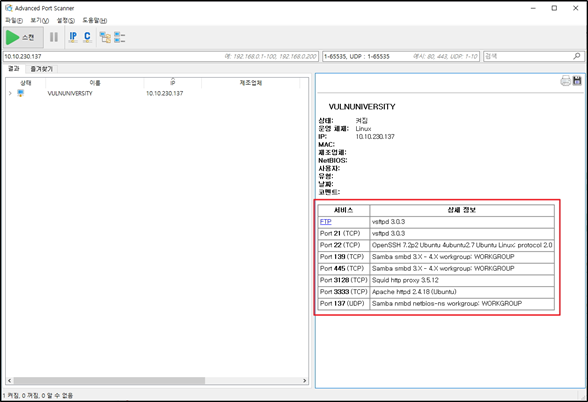

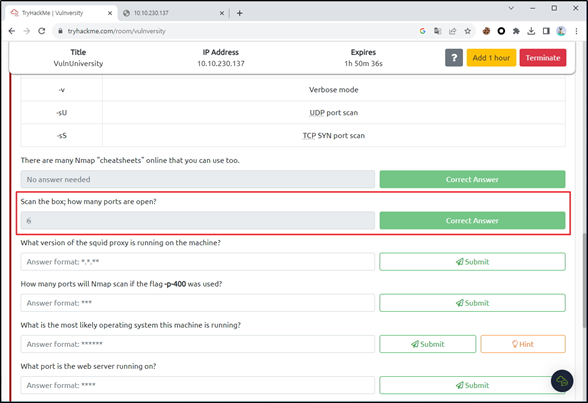

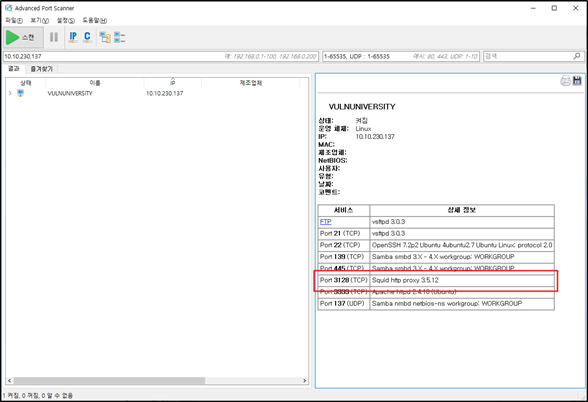

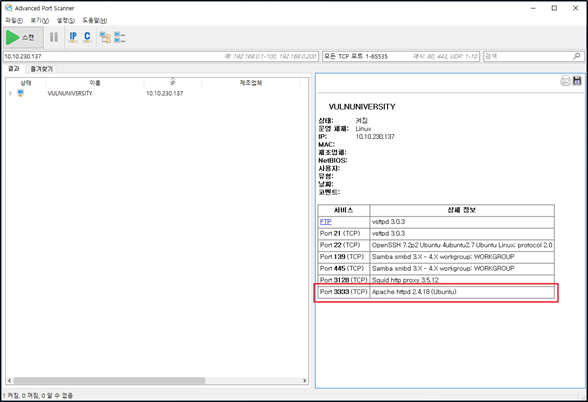

포트 스캐닝을 통해 열려 있는 포트 확인

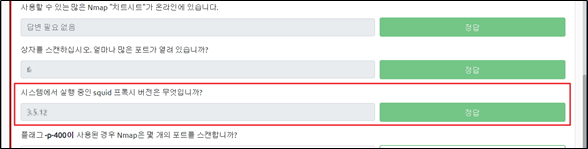

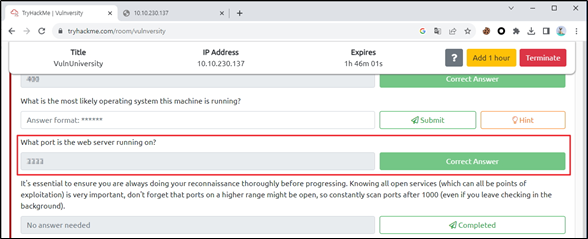

첫 번째 문제는 "열려 있는 포트 개수"를 적으라는 문제여서 열려 있는 포트 개수 입력

포트 스캔을 통해 "Squid" 프록시 버전이 노출되어 있는 것을 확인

포트 스캔 시 "p" 옵션의 의미를 적으라는 문제이며, 해당 옵션은 포트 스캔 시 포트 번호 범위를 지정할 수 있는 옵션이다

-sV : 실행 중인 서비스 버전 확인 시도

-p : <x> 또는 -p 포트 <x>에 대한 포트 스캔 또는 모든 포트 스캔

-Pn : 호스트 검색 비활성화 및 열린 포트 검색

-A : OS 및 버전 감지를 활성화하고 추가 열거를 위해 내장 스크립트를 실행합니다.

-sC : 기본 Nmap 스크립트로 스캔

-V : 상세 모드

-sU : UDP 포트 스캔

-sS : Steal Scan TCP SYN 포트 스캔

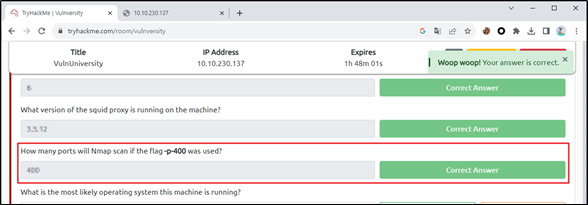

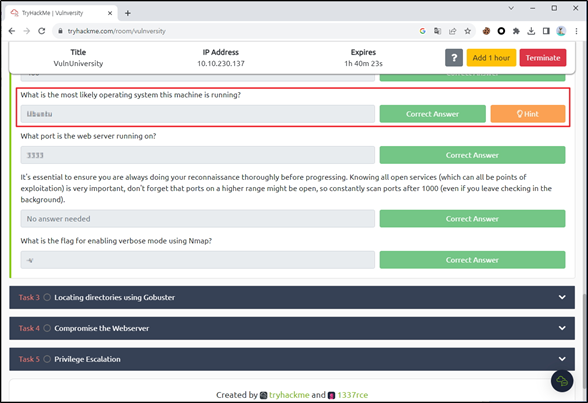

해당 시스템은 유닉스 계열 중 하나인 우분투를 사용하고 있어 해당 정보를 입력하여 정답을 확인함

포트 스캔을 통해 열려있는 웹 서비스의 포트 번호를 확인 가능

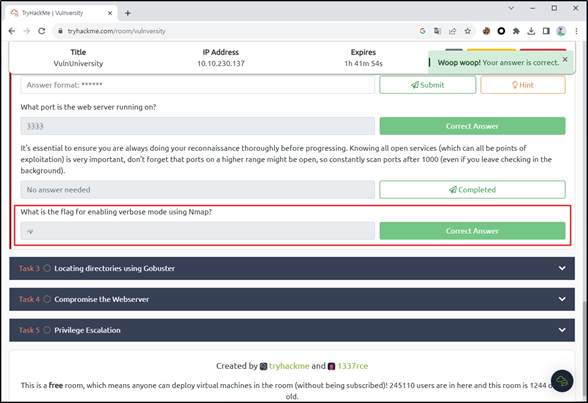

포트 스캔 옵션 중 하나인 "v" 옵션이 상세 정보를 출력할 수 있는 옵션

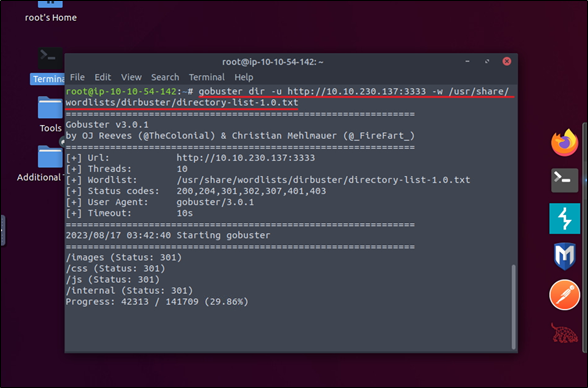

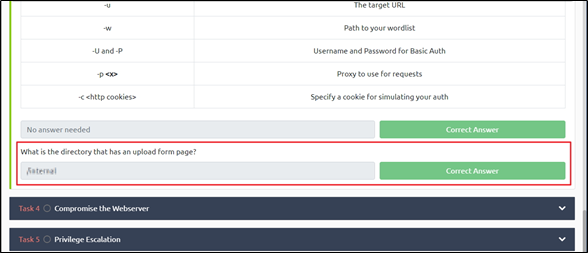

"gobuster" 도구를 통해 파일 업로드 시 업로드되는 디렉터리를 찾으라는 문제여서 "gobuster" 도구를 통해 사전 공격 시도

- 명령어: gobuster dir -u http://[IP] -w [사전]

파일 업로드 시 저장되는 디렉터리로 추정되는 디렉터리 명 확인

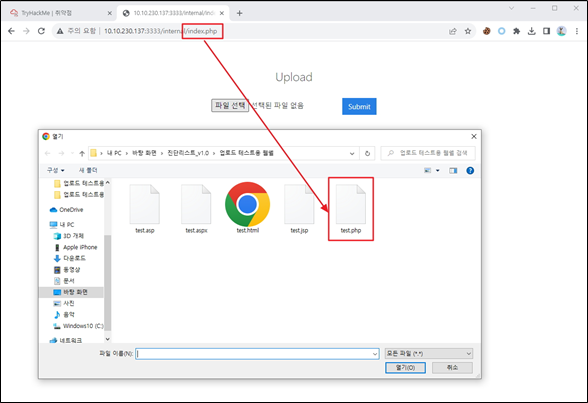

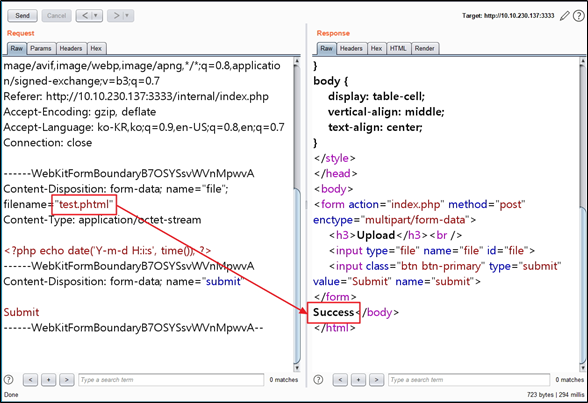

해당 웹 서비스가 "PHP"를 사용 중인 것을 확인 후 기본 PHP 웹 쉘 업로드가 불가한 것을 확인

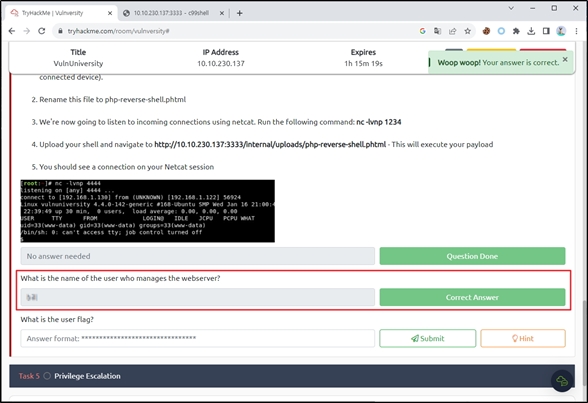

php에서 동작 가능한 확장자(php, php3, php4, php5, phtml)을 전부 넣어봤을 때 서버 응답 값을 통해 "phtml" 확장자 필터링이 미흡한 것을 확인

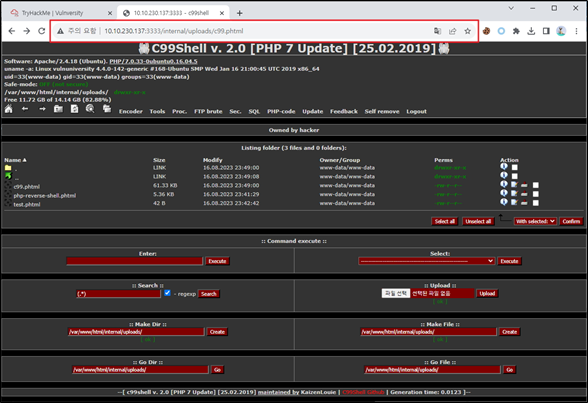

문제에서 업로드 경로가 상세하게 적혀있는 것을 확인 가능하여, 해당 "uploads" 디렉터리 접근 시 디렉터리 인덱싱 취약점이 존재하여 업로드한 웹 쉘 파일에 접근 가능하였음

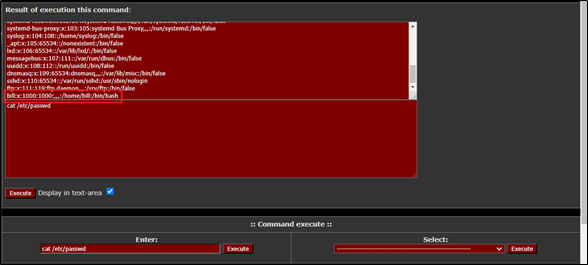

웹 쉘을 통해 "/etc/passwd" 파일에서 "bill" 계정이 존재하는 것을 확인

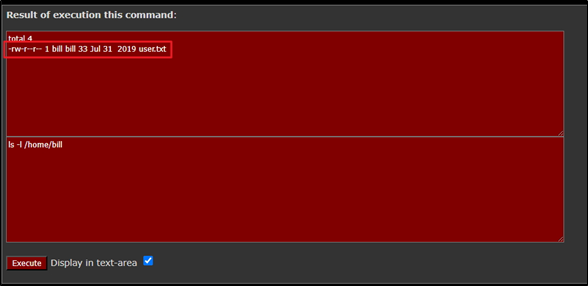

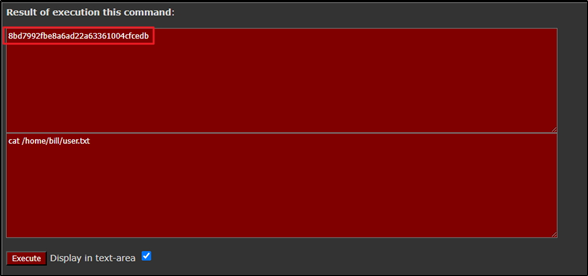

해당 "bill" 홈 디렉터리에 "user.txt" 파일이 존재하며 해당 파일에 flag 값이 적혀 있는 것을 확인 가능

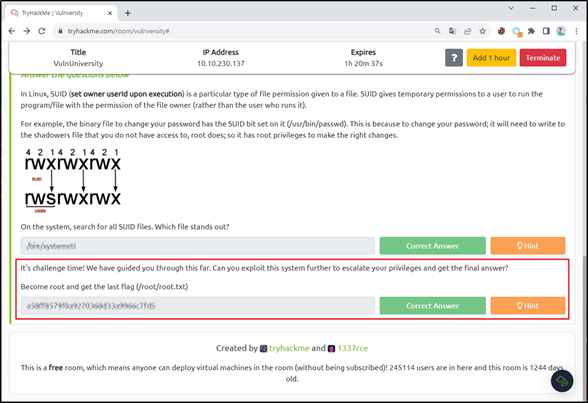

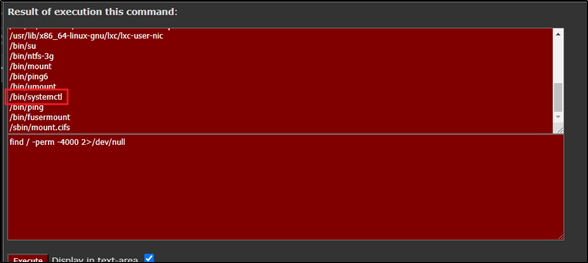

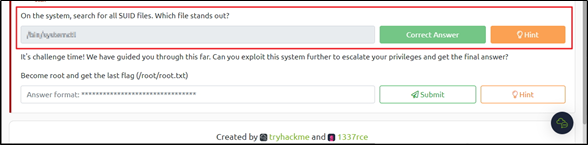

find 명령어를 통해 SUID가 지정된 파일에 대해 전체 검색을 통해 "systemctl" 파일이 "SUID" 지정되어 있는 것을 확인함

마지막 문제는 답을 보고도 이해가 안 가서 올리지 못했습니다