TCP 패킷을 왜 잡아야 하는지

모의해킹을 하다 보면 HTS, C/S 프로그램 점검하는 경우가 있는데 이런 경우 간혹 HTTP 프로토콜이 아닌 TCP 프로토콜을 이용하여 통신을 하여, TCP 패킷도 잡아야 하는 경우가 있음.

TCP 패킷 잡기 전 준비해야 할 도구

TCP 통신을 인터셉터하기 전 준비해야 할 도구들은 아래와 같음

- Vmware

- Kali Linux

환경구축

[ IP 정보]

- Host IP: 192.168.0.61

- Kali IP: 192.168.0.19

- 단말기 IP: 192.168.0.60

- 앱 IP: 211.x.x.x

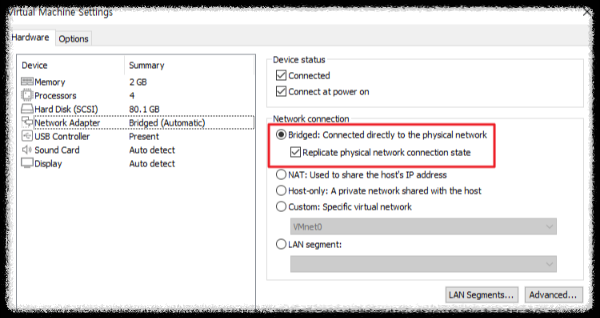

Vmware에 Kali Linux 업로드 후 네트워크 설정을 브리지 모드로 변경

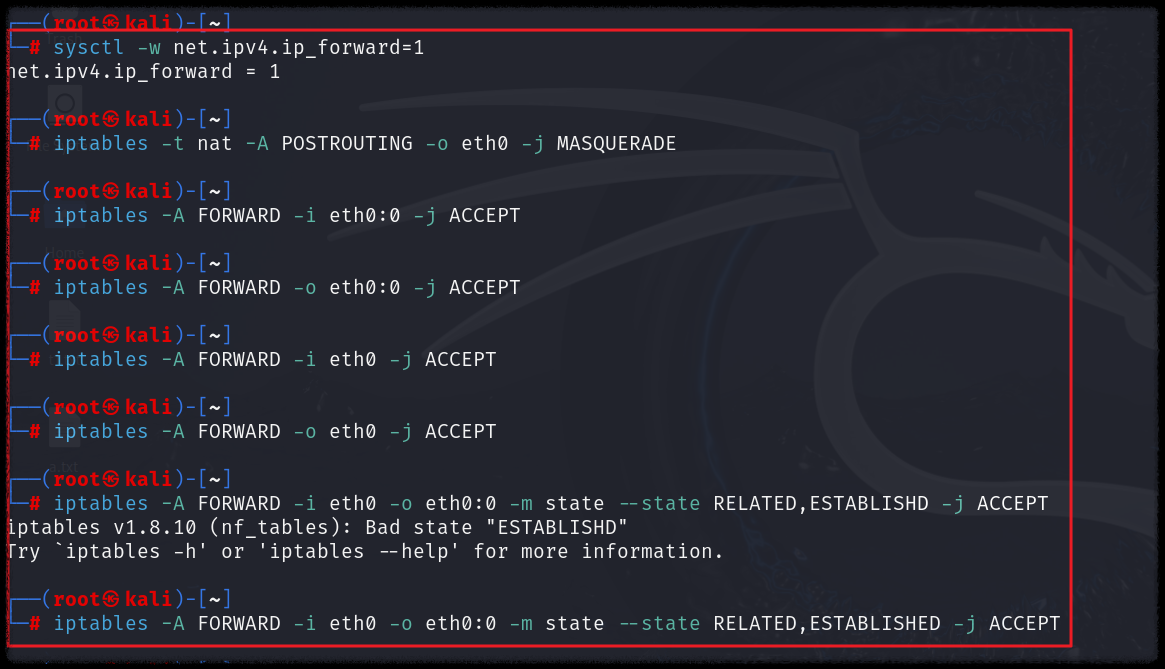

Kali Linux에서 iptables 환경 설정

# IPv4 포워딩 활성화: Linux 커널에서 IP 패킷의 포워딩(라우팅)을 허용

sysctl -w net.ipv4.ip_forward=1

# NAT(Postrouting) 설정: eth0 인터페이스로 나가는 패킷의 소스 IP를 NAT(MASQUERADE) 방식으로 변경

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

# 포워딩 규칙 추가: eth0:0 가상 인터페이스로 들어오는 패킷 허용

iptables -A FORWARD -i eth0:0 -j ACCEPT

# 포워딩 규칙 추가: eth0:0 가상 인터페이스로 나가는 패킷 허용

iptables -A FORWARD -o eth0:0 -j ACCEPT

# 포워딩 규칙 추가: eth0 물리적 인터페이스로 들어오는 패킷 허용

iptables -A FORWARD -i eth0 -j ACCEPT

# 포워딩 규칙 추가: eth0 물리적 인터페이스로 나가는 패킷 허용

iptables -A FORWARD -o eth0 -j ACCEPT

# 상태 기반 포워딩 규칙: eth0에서 들어오고 eth0:0으로 나가는 기존 연결(ESTABLISHED) 및 관련 연결(RELATED) 허용

iptables -A FORWARD -i eth0 -o eth0:0 -m state --state RELATED,ESTABLISHED -j ACCEPT

모바일 단말기 네트워크 설정 시 게이트웨이는 Kali Linux IP 설정 후 DNS는 구글(8.8.8.8) 설정함

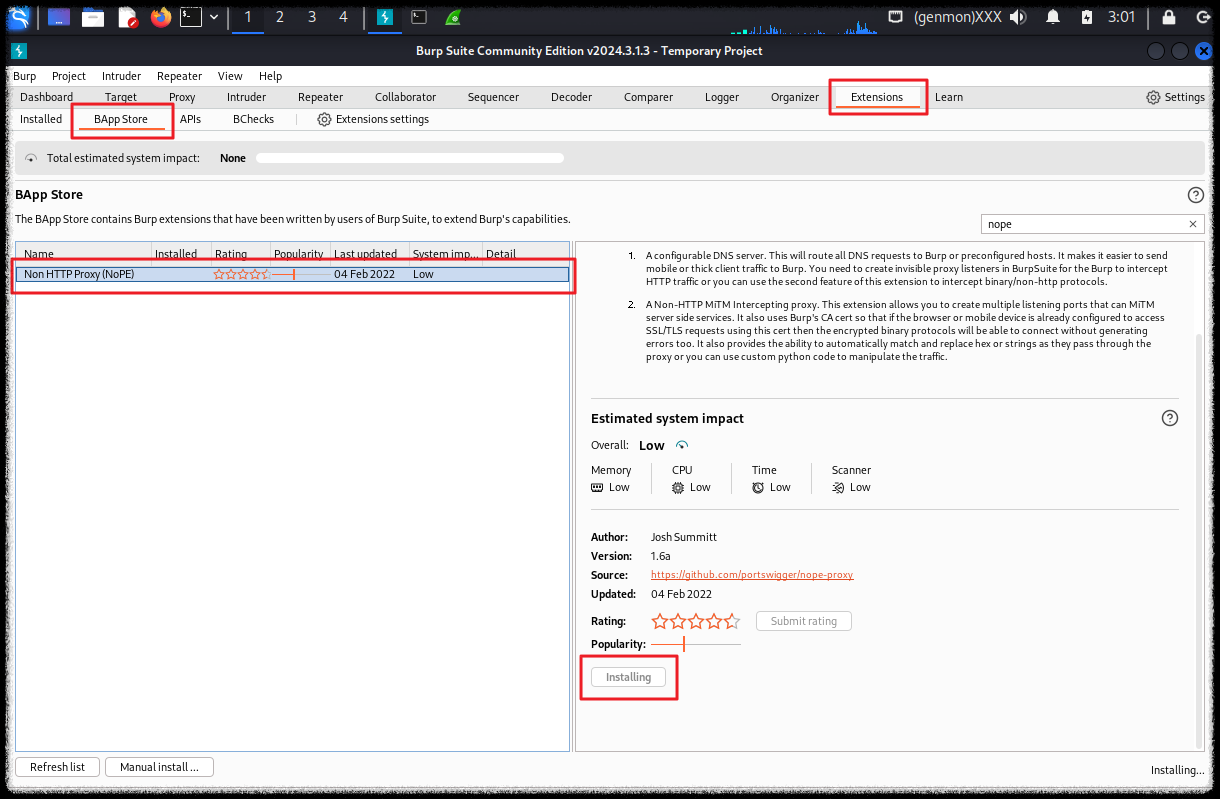

Kali Linux에서 BurpSuite 실행 후 아래와 같은 플러그인(Nope Proxy) 설치

Kali Linux 와이어샤크 실행 시 단말기와 통신이 Kali Linux로 넘어오는 것을 확인할 수 있음

TCP 패킷 인터셉터

앱 실행 시 Kali Linux 와이어샤크에서 패킷 들어오는 거 확인 가능하며, 통신 IP 및 포트 확인 가능

- 통신: 192.168.0.60:49673 <--> 211.x.x.x:9011

- 단말기 IP: 192.168.0.60:

- 앱 IP: 211.x.x.x:9011

Nope Proxy에서 패킷 잡을 IP와 포트 설정

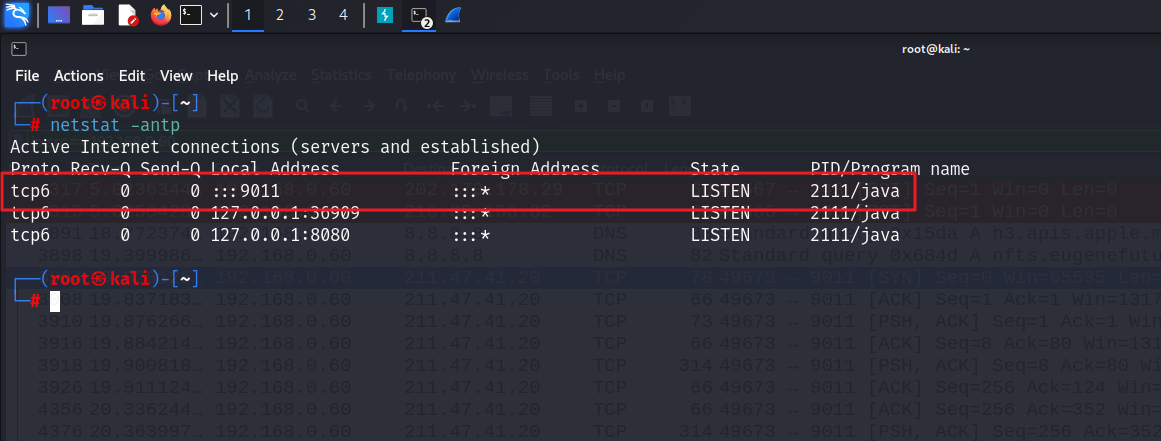

9011 포트가 열려 있는 것을 확인 가능

- 열려있는 포트 확인 명령어: netstat -antp

iptables를 이용하여 9011 포트로 들어오는 패킷에 대해 Kali Linux 쪽으로 포워딩 설정

Ex) iptables -t nat -A PREROUTING -p tcp --dport 9011 -j DNAT --to-destination <서브 또는 메인인터페이스 IP>

TCP 패킷 잡히는 것을 확인 가능함

문제점

통신이 느려 앱 정상 동작 안 되는 경우도 있으며, SSL 설정은 추후에 진행해봐야 할 듯

'Hacking > CS' 카테고리의 다른 글

| [DVTA] Sensitive data in memory(메모리 내 민감 데이터 저장) (0) | 2025.01.06 |

|---|---|

| [DVTA] Lack of code obfuscation(코드 난독화 부족) (2) | 2025.01.02 |

| [BetaFast] No Code Obfuscation(소스코드 난독화 미흡) (2) | 2024.12.11 |

| [BetaFast] Hardcoded Encrypted Password (WriteUp) (2) | 2024.12.06 |

| [BetaFast] C/S 프로그램 설치 및 구축 (2) | 2024.12.06 |